Uporabnikom Google Chroma v sistemu Windows priporočamo, da v spletni brskalnik onemogočijo samodejne prenose, da zaščitijo podatke za preverjanje pristnosti pred novo grožnjo, odkrito nedavno.

Brskalnik Chrome je trenutno najbolj priljubljen brskalnik na namiznih napravah. Konfiguriran je za samodejno nalaganje varnih datotek v uporabniški sistem brez privzetega poziva.

Vsaka datoteka, ki jo prenesejo uporabniki Chroma in opravi Googlove preglede varnega brskanja, bo samodejno pristala v privzeti imenik za prenos. Uporabniki Chroma, ki želijo namesto prenosov izbrati mapo za prenos, morajo spremeniti svoje vedenje v možnostih.

Novi napad, ki je podrobno opisan na spletnem mestu obrambne kode, združuje Chromovo vedenje samodejnega prenosa z datotekami ukazne datoteke Shell Windows Explorer, ki imajo datotečno pripono .scf.

Format staranja je navadna besedilna datoteka, ki vsebuje navodila, običajno mesto ikon in omejene ukaze. Pri formatu je še posebej zanimivo, da lahko naloži vire z oddaljenega strežnika.

Še bolj problematično je dejstvo, da bo Windows te datoteke obdelal takoj, ko odprete imenik, v katerem so shranjene, in da se te datoteke brez razširitve prikažejo v programu Windows Explorer, ne glede na nastavitve. To pomeni, da bi napadalci datoteko zlahka skrili za prikritim imenom datoteke, kot je image.jpg.

Napadalci za ikono uporabijo strežnik SMB. Nato se zgodi, da strežnik zahteva preverjanje pristnosti in da bo sistem to zagotovil. Medtem ko so predloženi šifri z gesli, raziskovalci ugotavljajo, da odstranjevanje gesel ne bi smelo trajati več desetletij, razen če so zapletene.

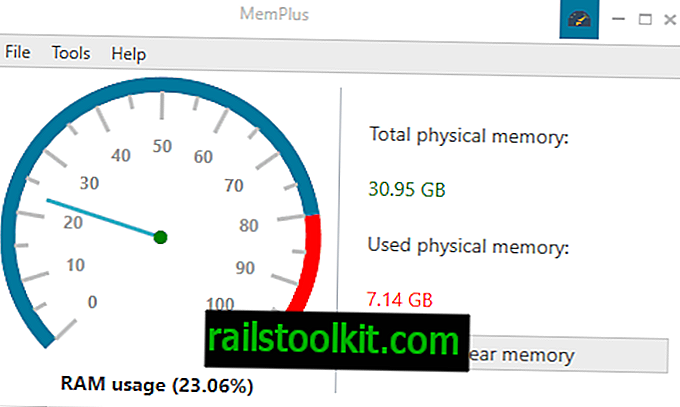

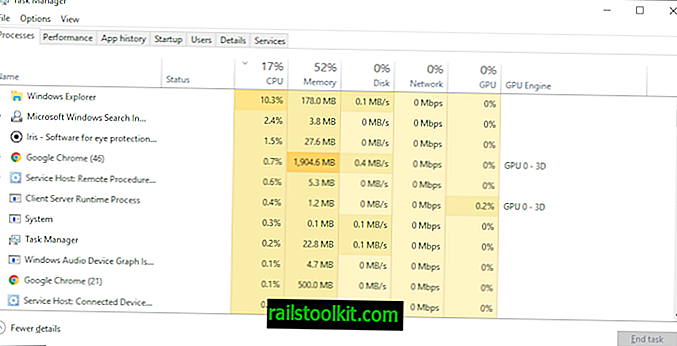

V zvezi z izvedljivostjo treskanja z geslom se je to v zadnjih nekaj letih močno izboljšalo s treskanjem na osnovi GPU-ja. NetNTLMv2 referenčna vrednost hashcat za eno kartico Nvidia GTX 1080 znaša približno 1600 MH / s. To je 1, 6 milijarde hashejev na sekundo. Za 8-znakovno geslo lahko GPU-ove ploščice s 4-imi karticami preidejo skozi celoten tipkovni prostor zgornje / spodnje alfanumerične + najpogosteje uporabljene posebne znake ( # $% &) v manj kot enem dnevu. Z več sto milijoni izpuščenih gesel, ki so bile posledica več kršitev v preteklih letih (LinkedIn, Myspace), lahko krekiranje na podlagi besedilnega seznama ustvari presenetljive rezultate glede zapletenih gesel z več entropije.

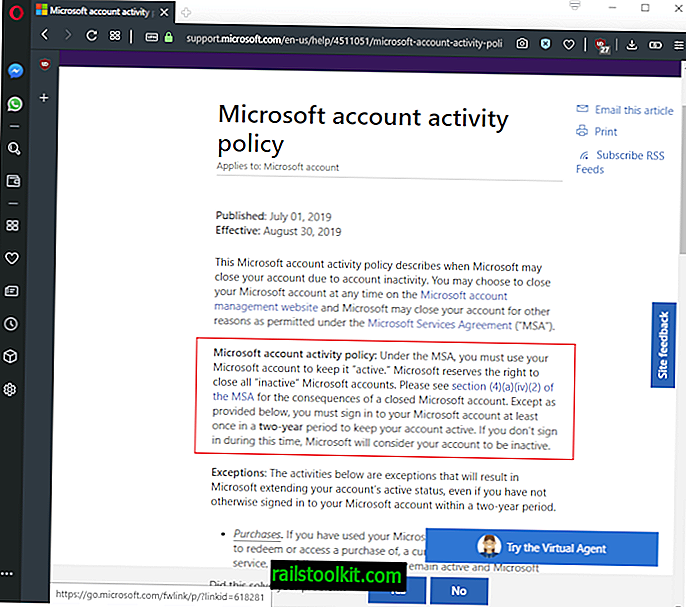

Situacija je še slabša za uporabnike na sistemih Windows 8 ali 10, ki se overjajo z Microsoftovim računom, saj bo račun napadalcu omogočil dostop do spletnih storitev, kot so Outlook, OneDrive ali Office365, če jih uporabnik uporablja. Obstaja tudi možnost, da se geslo ponovno uporabi na spletnih mestih, ki niso Microsoftova.

Protivirusne rešitve trenutno ne označijo teh datotek.

Tu se napad napada

- Uporabnik obišče spletno mesto, ki potisne pogon s prenosom v uporabniški sistem, ali pa uporabnik klikne na posebej pripravljeno datoteko SCF, tako da se prenese.

- Uporabnik odpre privzeti imenik za prenos.

- Windows preveri lokacijo ikone in pošlje podatke za preverjanje pristnosti strežniku SMB v razpršeni obliki.

- Napadi lahko za lomljenje gesla uporabljajo sezname z gesli ali brutalne napade.

Kako zaščititi svoj sistem pred tem napadom

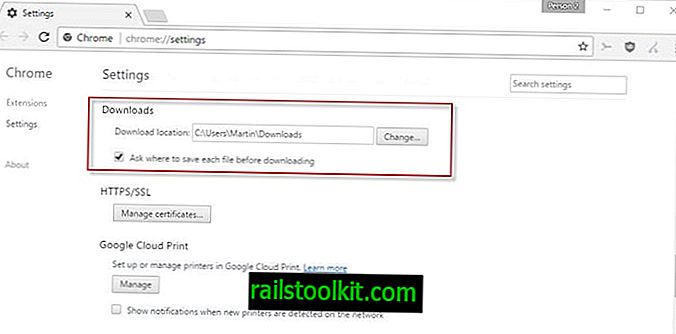

Ena od možnosti, ki jo imajo uporabniki Chroma, je onemogočanje samodejnih prenosov v spletni brskalnik. To prepreči pogon s prenosi in lahko prepreči tudi naključne prenose datotek.

- V naslovno vrstico brskalnika naložite chrome: // settings /.

- Pomaknite se navzdol in kliknite povezavo "prikaži napredne nastavitve".

- Pomaknite se navzdol na razdelek Prenosi.

- Preverite nastavitev "Vprašajte, kam naj shranite vsako datoteko pred prenosom".

Chrome vas bo vsakič, ko se bo v brskalniku sprožil prenos, pozval k lokaciji za prenos.

Caveats

Medtem ko dodate plast zaščite za pregledovanje prenosov iz Chroma, lahko manipulirane datoteke SCF na ciljne sisteme pristanejo na različne načine.

Uporabniki in skrbniki lahko v požarnem zidu blokirajo vrata, ki jih uporablja SMB promet. Microsoft ima vodnik, ki ga lahko uporabite za to. Podjetje predlaga, da prepreči komunikacijo z in do interneta do SMB pristanišč 137, 138, 139 in 445.

Blokiranje teh vrat lahko vpliva na druge storitve Windows, vendar na primer storitev faksa, tiskalni gonilnik, neto prijava ali deljenje datotek in tiskanja.

Zdaj Vi : Kako zaščitite svoje stroje pred grožnjami SMB / SCF?